Взлом WPA2 пароля при помощи сервисов Амазона

Alexander Antipov

В этой статье я покажу вам еще один метод взлома пароля, зашифрованного по технологии WPA2.

Рано или поздно пентестер сталкивается с ситуацией, когда нужно подобрать пароль. Схема взлома зависит от алгоритма шифрования и доступного оборудования.

В этой статье я покажу вам еще один метод взлома пароля, зашифрованного по технологии WPA2.

Для начала следует упомянуть, что на данный момент технология WPA2 является наиболее защищенной (при условии, качественной настройки в сочетании с современными техниками шифрования). Тем не менее, «наиболее защищенная» еще не означает «не взламываемая». Благодаря MiTM-атаке становится возможным извлечь зашифрованный пароль. Вы знали об этом?

Я покажу вам новый способ подобрать Wi-Fi-пароль, используя потенциально безграничные и сверхэффективные ресурсы. Но сначала ответьте на вопрос. Какие методы вы знаете касательно взлома WPA2 пароля?

Первое, что приходит в голову, - старый добрый брутефорс. Но в этом случае система потребляет слишком большие ресурсы, и чтобы получить результат, потребуется много времени. Не очень эффективный метод. Давайте рассмотрим, как повысить результативность…

Нам потребуется словарь. Чтобы составить список подходящих слов, часто используется информация с сайта компании или из социальной сети.

Этот метод требует повышенной удачливости, а, значит, от нас не все зависит. Однако нам не нужна удача. Мы, хакеры, сами куем удачу. Давайте рассмотрим создание словаря при помощи Crunch.

Рисунок 1: Генерация словарей при помощи Crunch

В итоге мы сгенерировал объем в 1 петабайт. У нас нет столько свободного места на диске.

Но кто сказал, что мы должны где-то хранить список паролей? Ведь мы можем генерировать и использовать словарь на лету.

Как? Например, объединить Crunch и Pyrit через канал (pipeline).

Crunch генерирует всевозможные 8-ми символьные комбинации, а результаты используются в Pyrit для подбора пароля из.cap файла.

Вышеупомянутый трюк довольно хорош, но также не особо эффективен. Время на перебор мы не сократим. В среднем на перебор более менее сильного пароля уйдут годы.

Кто-то подумал о CUDA Pyrit? Хороший инструмент, но только не для ноутбука или PC. Если вы очень любознательны, можете ознакомиться со статьей об использовании CUDA Pyrit на базе дистрибутива Kali.

CUDA - мощное средство, ускоряющее Pyrit при помощи GPU (вместо CPU).

В Pyrit есть отличная возможность «обрабатывать» перехваченные пакеты при помощи предварительно загруженной базы данных. Записи генерируются миллионами в секунду, после чего создается нечто похожее на радужную таблицу.

Говоря простыми словами, мы начинаем масштабировать процесс и потенциально можем взломать WPA2 пароль любой длины.

На основе всего вышесказанного вся последующая работа состоит из 3-х шагов.

Создаем словарь в Crunch:

Рисунок 2: Создание словаря в Crunch, состоящего из 8-символьных элементов

Загружаем созданный словарь в Pyrit DB и генерируем «радужную таблицу» (но это будет не настоящая радужная таблица):

Рисунок 3: Импорт словаря в Pyrit DB

После импорта паролей запускаем команду на создание базы.

pyrit batch

После создания базы мы готовы к подбору пароля из.cap файла.

Рисунок 4: Команда для подбора пароля

Однако время выполнения примерно то же самое, что и при использовании трюка с каналом. На данный момент наше оборудование не позволяет подобрать пароль за приемлемое время, а покупка новых графических карт не очень правильное решение.

И тут нам на помощь приходит Амазон…

AMAZON LINUX AMI

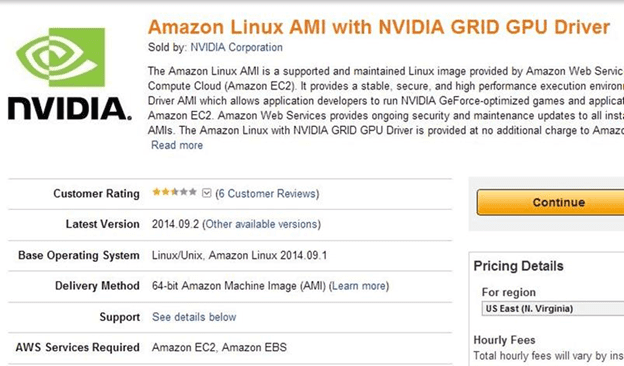

Компания Амазон предоставляет доступ к дополнительным веб-службам, включая AMI. Amazon Linux AMI – Linux-образ, предоставляемый и поддерживаемый Amazon Web Services для веб-сервиса Amazon Elastic Compute Cloud (Amazon EC2). В распоряжение пользователя попадает стабильная, безопасная и высокопроизводительная среда выполнения для NVIDIA GRID GPU Driver AMI, позволяющая разработчикам запускать игры и приложения, оптимизированные под видеокарту NVIDIA GeForce, в облаке Amazon EC2.

Рисунок 5: Описание сервиса Amazon Linux AMI

Amazon Web Services предоставляет постоянные обновления и поддержку для всех экземпляров, запущенных на базе службы Amazon Linux AMI. Более подробно про Amazon AMI можно прочитать .

AMI предоставляет в наше распоряжение именно те мощности, которые нам нужны. Вместо CPU используется GPU, и тем самым увеличивается скорость вычислений.

Когда вы в первый раз купите доступ к AMI, там не будет нужных утилит. Необходимо установить Python, CUDA Pyrit и Crunch.

Мы платим Амазону за каждый час использования сервиса, поэтому нельзя терять ни минуты. Перед покупкой нужно подготовить пакет со всеми необходимыми утилитами.

Позже мы проведем тест на производительность и убедимся, что в нашем распоряжении именно та среда, которая нам нужна.

На данный момент вы все также потенциально можем взломать любой WPA2 пароль. Пока потенциально. Если в нашем распоряжении только одна AMI-машины, все еще будет требоваться много времени на взлом. Нам нужно много AMI-машин, работающих сообща. Нечто вроде распределенной службы, когда мы масштабируем весь процесс на максимально возможную мощность.

На данный момент нам не нужны большие мощности. Для начала нужно понять механику процесса.

Если взглянуть в документацию, везде говорится, что нужно использовать Crunch для создания огромного словаря, а Pyrit для распределенного перебора между несколькими машинами на базе AMI. Однако здесь есть одна небольшая хитрость.

Шаг 1

Для начала нужно подготовить все необходимые утилиты. Мы будем создавать не готовую машину, а нечто вроде шаблона, чтобы потом сэкономить время при создании множества однотипных систем.

Шаг 2

Мы будем дробить словарь не небольшие порции. Это главная часть трюка;-). Но вначале нужно узнать максимально доступный размер словаря. Здесь нам также поможет Pyrit. Если при создании словаря в параметре -c ввести огромное число, Pyrit вернет максимально доступный размер. И это нужное нам число!

Рисунок 6: Команда для выяснения максимального размера словаря

Pyrit вернул максимальное корректное значение параметра: 268435456.

Создаем еще раз словарь с использованием правильного значения.

Рисунок 7: Создание первой части словаря

Команда выше создает словарь с использованием максимально доступного дискового пространства. Для создания следующей части словаря запускаем еще одну виртуальную машину и продолжаем с того места, где мы остановились ранее. Первая часть словаря именуется как ttiTs-TuFAp.txt. Повторно запускаем Crunch с этого места.

Рисунок 8: Создаем следующую часть словаря

Шаг третий

Загрузите все файлы в базу данных Pyrit при помощи команды, использованной ранее. Вы можете сначала сгенерировать файл, а потом загрузить его на виртуальную машину. В этом случае вы не будете засорять дисковое пространство бесполезными файлами. Сначала загружаете список на виртуальную машину, потом импортируете его в Pyrit, после чего в ручном режиме переходите к другим виртуальным машинам.

Шаг четвертый

Сохраните виртуальную машину как шаблон. Так вы сэкономите время в следующий раз. В EC2 зайдите в панель управления, отметьте инстанс (все инстансы с предварительно загруженным словарем), укажите имя и выберите «create image».

Шаг пятый

Стартуйте все инстансы, вставьте ESSID в Pyrit, и запустите пакетное задание.

Заключение

На прохождение всех вышеуказанных шагов может потребоваться некоторое время. Создание виртуальной машины, словаря и импорт словаря в базу данных Pyrit делается только один раз. В итоге мы получили метод подбора пароля, который можно масштабировать и получить результат за приемлемое время.

Как вы могли убедиться, облачные сервисы и операционные мощности значительно расширяют наши возможности и позволяют получить лучшие результаты за меньшее время. Компания Амазон – лишь сторонний игрок на этом рынке и, возможно, в данный момент некоторые изменения в договоре о предоставлении услуг, могут огранить сферу применения методов, описанных в этой статье.

Амазон – прекрасная компания, но я бы хотел подчеркнуть особо, что цель статьи – не научить вас плохому, а продемонстрировать, как новые технологии могут быть использованы для осуществления некоторых видов атак.

Я хочу выразить благодарность Бруно Родригесу, автору этого метода.

Попробуйте взломать вай фай и узнать пароль, по нашей инструкции, своей сети, чтобы протестировать её на уязвимость! Так же наверняка, многие бывали в ситуации, когда нужно срочно зайти в интернет, а своего вай фая нет. Может, вы оказались в другом городе или в гостях. Ваш ноутбук, планшет или смартфон ловят доступные сети, но все они запаролены? Не расстраивайтесь. Эту проблему можно решить достаточно просто.

Способы взлома пароля от вай фай

Есть несколько способов взлома находящегося неподалёку wi-fi:

- Перехват и дешифровка пакетов данных. Чтобы понять, как работает этот способ, нужно понимать сам принцип работы вай фай. Роутер, в который подключён кабель с интернетом от провайдера, раздаёт его (интернет) в окружающее пространство. Если у вас есть желание пользоваться этим wi-fi, запрос от вашего компьютера или смартфона поступает к роутеру, где сверяется пароль, в результате чего вы или подключаетесь к нему, или нет. Но и после успешного подключения роутер продолжает обмениваться с каждым подключённым к нему устройством информацией — т.н. пакетами данных. Они, в том числе, содержат пароль от роутера. Таким образом, если эти пакеты перехватить или расшифровать, то можно узнать пароль от роутера. Для того, чтобы осуществить эту операцию, понадобится или высокий уровень знания компьютерных технологий, или специальное программное обеспечение.

- Подбор WPS-кода доступа. Иногда для верификации устройства требуется не пароль, а специальный WPS-код устройства, он тоже подбирается при помощи программ взломщиков.

- Обход фильтров. Для подключения к некоторым точкам доступа к вай фай не нужен пароль, достаточно, чтобы ваш mac-адрес был из белого списка, роутер просто фильтрует «левые» mac-адреса, и взломщики пытаются подменить их.

- Фишинг. Не самый простой, но весьма эффективный способ узнать пароль от чужого вай фая. Суть данного способа — поднять фейковую точку wifi (одноименную со взламываемой), дропнуть пользователей взламываемой точки доступа и собрать пароли при попытке дропнутых пользователей подключиться к фейковой точке доступа. Т.е. расчет на то, что пользователи перепутают точки доступа и сами спалят вам свой пароль от вай фай.

- Подбор паролей. Данный способ является гораздо более простым, в сравнении с предыдущим. Рассмотрим его подробнее.

Важно! Сведения указанные в статье носят обзорный характер, часть материала вымышлено. Настоятельно рекомендуем не взламывать WiFi сети! Данный материал можно применять исключительно в образовательных целях для повышения знаний по информационной безопасности.

Для начала, стоит попробовать самые очевидные комбинации вроде 12345678, 87654321 и т.д. На удивление, такие пароли встречаются у многих владельцев беспроводного интернета, а если речь идет о том как взломать соседский вай фай — то этот способ точно сработает.

Кстати, специально для вас мы составили список из 30 самых популярных паролей пользователей, вот он — .

Если такой вариант не подошёл, можно использовать специальные программы-взломщики вайфая для автоматического подбора паролей. Они просто перебирают все возможные комбинации цифр и букв, находя искомую комбинацию. Часто такие программы работают по так называемым словарям (наиболее часто используемым сочетаниям логин/пароль) с сумасшедшей скоростью и в несколько сотен потоков одновременно. Процесс подбора может занять как 5 минут, так и час. Да, может, это долго, скучно и монотонно, но зато действенно. Вот самые распространенные программы для автоматического подбора WiFi пароля:

Подключаемся к открытой сети вай фай изменив свой mac-адрес

Некоторые владельцы wi-fi используют вместо паролей фильтрацию по mac-адресам. В таком случае, сеть будет выглядеть открытой, доступной и незапароленной, но подключиться к ней не удастся. Как взломать wifi соседа в таком случае? Для начала, нужно разобраться, что вообще такое mac-адрес.

Mac-адрес — это особый идентификатор, который устанавливается отдельно для каждого находящегося в компьютерной сети устройства. Для того, чтобы узнать, какие адреса разрешены для конкретного роутера, существуют специальные программы-сканеры, которые могут почерпнуть эту информацию из транслируемых им пакетов данных.

После того, как эта информация будет получена, можно просто поменять mac-адрес своего компьютера на один из разрешённых, после чего появится возможность использовать этот вай фай.

Сменить его можно очень просто. Для этого нужно зайти в Панель управления компьютера, там выбрать пункт Центр управления сетями и общим доступом, и внутри него — Изменение параметров сетевого адаптера. Тут нужно нажать правой кнопкой на сетевом подключении, для которого вы хотите поменять mac-адрес.

В появившемся меню нам необходим пункт Свойства, где во вкладке Сеть нажимаем на кнопку Настроить. Во вкладке Дополнительно нужно активировать Сетевой адрес, после чего ввести новый необходимый 12-значный mac-адрес, нажать ОК и перезапустить сетевое подключение.

Проделав эту процедуру, вы сможете подключиться к беспроводному соединению, имея уже разрешённый mac-адрес.

Взлом wi-fi с android телефона

Со взломом вай фай сетей при помощи мобильного телефона под ОС Андроид дела обстаят несколько хуже, чем при использовании стационарного компьютера или ноутбука. Все дело в том, что инструментария (софта) под Android написано крайне мало и это обусловленно, прежде всего, скромными вычислительными способностями мобильных платформ относительно полноценных ПК.

Несмотря на эти аспекты для телефонов под управлением ОС Андроид все же написали несколько десятков приложений, способных либо подобрать пароль от чужого wifi, либо подобрать так называемый Pin-код от вай фай сети защищенной WPS WPA шифрованием.

Для тестирования защищенности Wi-fi сетей можно порекомендовать использование приложения под названием . Использовать данное приложение проще-простого, вот краткая инструкция:

- Скачайте приложение и запустите его;

- При первом запуске взломщика вайфая WPS WPA Connect Dumpper нужно дать разрешение на использование модуля WiFi;

- Приложение просканирует доступные вай фай сети;

- Выберите из списка сеть с WPS защитой;

- Тапнете по клавише «Calculate Pin», затем «Попробывать все» и ждем;

- Если приложению удасться подобрать Пин-код от выбранной сети — то оно автоматически подключит Вас к ней.

Приложения для поиска расшареных Wi-fi паролей

Как бы это странно не звучало, но, зачастую, не нужно взламывать пароли от вай фай сетей — другие люди уже поделились доступом от закрытого вайфая к которому Вы хотели бы подключиться.

Уже несколько лет существуют специальные приложения, которые содержат необходимую информацию для подключения к миллионам закрытых WiFi сетей. Ежедневно тысячи людей делятся логинами и паролями от закрытых вай фай сетей через эти специальные приложения. Попробуйте установить одно из этих приложений и, возможно, Вам не придется нечего взламывать:

Кстати, некоторых из этих программ наглядно, на карте, могут показать Вам доступные WiFi сети рядом.

Одним из самых популярных программных решений для подбора пароля от wi fi является программа . Ещё возможными вариантами являются . — также популярная программа для взлома паролей.

Программа MAC Address Scanner будет отличным вариантом для поиска разрешённых для роутера mac-адресов.

Как защитить свою wi-fi сеть от взлома?

Существует несколько простых шагов, которые позволят вам обезопасить свою сеть от посторонних пользователей. Многие пользователи пренебрегают ними, несмотря на лёгкость их осуществления. Приведём основные из них:

- Поменять пароль, установленный для доступа к интерфейсу роутера. По умолчанию, там стоит заводской пароль, который можно легко подобрать и менять без ведома хозяина основные настройки.

- Установить и настроить шифрование уровня WPA2 и подобрать пароль длиной более 10 знаков. Да, многие ставят пароли попроще или попонятнее, чтобы потом их не забыть, или чтобы их было несложно вводить. Но можно один раз настроить и придумать сложный пароль, пусть даже случайный набор букв и цифр, записать его куда-нибудь, и будет гораздо сложнее взломать вашу домашнюю сеть.

- Отказаться и отключить функцию WPS, которая запоминает подключающиеся устройства и позволяет даже посторонним девайсам автоматически подключаться к известной сети.

- Отключите удаленный доступ в админку вашего роутера и регулярно обновляйте его прошивку.

- Активизируйте в найтройках роутера функцию фильтрации подключаемых устройств по MAC-адресам, предварительно сообщив роутеру MAC-адреса ваших устройств.

Как взломать пароль вай фай от вашего роутера после выполнения рекомендаций изложенных выше? Да никак, это практически невозможно. Эти простые рекомендации помогут вам обезопасить свою домашнюю или рабочую сеть от любых видов взлома, но периодически смотреть

На нашем сайте мы не раз касались темы анализа . Сегодня мы раскажем как подобрать пароль к вашей беспроводной WiFi точке с помощью метода перебора (Брутфорс). Для данной задачи мы будем использовать вычислительную мощность видеокарты. Как вы можете знать, видеокарты имеют процессор который позволяет выполнять операции с плавающей запятой намного лучше чем центральный процессор. Это подойдет как нельзя лучше для брутфорса WPAWPA2 паролей к WiFi точкам доступа. В качестве программного обеспечения для нашей задачи мы будем использовать программу pyrit .

Немного о программе:

Pyrit позволяет создавать огромные базы данных, для вычислений WPA/WPA2-PSK аутентификации. Используя вычислительную мощность многоядерных и других платформ через ATI-Stream, Nvidia CUDA и OpenCL, в настоящее время, безусловно, самая мощная атака против одной из наиболее часто используемых в мире безопасности протоколов.

WPA/WPA2-PSK является подмножеством стандарта IEEE 802.11 WPA/WPA2, что усложняет распределение ключей и аутентификации клиента путем присвоения каждому участвующему Pre-Shared Key. Это главный ключ получается из пароля, который пользователю необходимо предварительно настроить, например, на своем ноутбуке и точке доступа. Когда ноутбук создает соединение с точкой доступа, новый ключ сессии происходит от мастер-ключа для шифрования и аутентификации.Когда лаптоп создает соединение к точке доступа, новый ключ сессии генерируется на основе мастер-ключа чтобы зашифровать и авторизовать последующий трафик. «Экономия» на использовании единственного мастер-ключа вместо отдельных ключей для каждого пользователя упрощает развертывание WPA/WPA2 сетей в домах и мелких офисах ценой уязвимости протокола к брутфорсу фазы передачи ключа. Это позволяет полностью раскрыть пароль, который защищает сеть.

В чем профит? Сравните количество pmk/s на aircrack-ng и pyrit:

Разумно заметить, что все действия проводились в ubuntu 10.04 R2 x86_64 с видеокартой Ati R6950 Twin Frozr III.

Разумно заметить, что все действия проводились в ubuntu 10.04 R2 x86_64 с видеокартой Ati R6950 Twin Frozr III.

(Т.е. все справедливо для любых ubuntu-подобных систем, в частности для backtrack 5, с минимальными различиями для 32 и 64 битными системами).

Установка

Список необходимых программ:

1. AMD driver 11.6

2. AMD APP SDK 2.4тырк 1 тырк 2

3. Pyritsvn checkoutpyrit.googlecode.com/svn/trunk/ pyrit_svn

4. Calpp++

1.Установка драйвера:

chmod + x ati - driver - installer - 11 - 5 - x86 . x86_64 . run sudo . / ati - driver - installer - 11 - 5 - x86 . x86_64 . run sudo reboot |

2.Установка AMD APP SDK 2.4:

cp / home / user / Downloads / AMD - APP - SDK - v2 . 4 - lnx64 . tgz / home / user cd / home / user tar - xvzf AMD - APP - SDK - v2 . 4 - lnx64 . tgz sudo gedit ~ / . bashrc |

Внизу этого файла добавляем следующие строки:

export AMDAPPSDKROOT export AMDAPPSDKSAMPLESROOT export AMDAPPSDKROOT = / home / user / AMD - APP - SDK - v2 . 4 - lnx64 export AMDAPPSDKSAMPLESROOT = / home / user / AMD - APP - SDK - v2 . 4 - lnx64 / samples export LD_LIBRARY_PATH = $ AMDAPPSDKROOT / lib / x86 : $ AMDAPPSDKROOT / lib / x86_x64 : $ LD_LIBRARY_PATH |

FIND_LIBRARY (LIB_ATICALCL aticalcl PATHS ) FIND_LIBRARY (LIB_ATICALRT aticalrt PATHS "/home/user/AMD-APP-SDK-v2.4-lnx64/lib/x86_64/" ) FIND_PATH (LIB_ATICAL_INCLUDE NAMES cal . h calcl . h PATHS "/home/user/AMD-APP-SDK-v2.4-lnx64/include/CAL" ) sudo cmake . sudo make install |

!

Поменяйте /user/ на свое имя пользователя

Разумно заметить, что выше приведенный вариант работает для систем любой разрядности.

3.Регистрируем icd-registration:

tar xfz $ AMDAPPSDKROOT / icd - registration . tgz sudo cp $ AMDAPPSDKROOT / etc / etc |

ВАЖНО!

В некоторых англоязычных руководствах описана установка обеих технологий, которые используют карты Ati для взаимодействия непосредственно с карточкой, это OpenCL которая морально и физически устареладля этого дела

, и Calpp с библиотеками libboost, которую мы и будем использовать.

4.Установка Calpp:

sudo apt - get install libboost1 . 40 - all - dev cmake tar - xvzf calpp - 0.90.tar.gz cd calpp - 0.90 sudo gedit CMakeLists . txt |

Исправляем FIND_LIBRARY на следующие значения:

5.Установка pyrit:

sudo apt - get install g ++ python - dev zlib1g - dev libssl - dev python - scapy libpcap0 . 8 libpcap0 . 8 - dev libpcap - dev svn checkout pyrit . googlecode . com / svn / trunk / pyrit_svn cd / pyrit_svn / pyrit cd . . cd cpyrit_calpp sudo python setup . py build install |

На этом установка закончена.

Проверяем правильность установки:

2. Запускаем оценочный тест:

pyrit benchmark |

вывод (количество pmk/s естественно будет зависеть от вашей видеокарты):

# 2 : "CPU-Core (SSE2)" : 643.5 PMKs / s (RTT 3.0 ) |

Разумно заметить, что 1 видеокарта заменяет 1 ядро процессора, т.е. если у вас 2 и более карт, либо карта двухчиповая, то вывод будет таким:

# 1 : "CAL++ Device #1 " ATI CYPRESS "" : 82426.3 PMKs / s (RTT 2.4 ) # 2 : "CAL++ Device #2 " ATI JUNIPER "" : 41805.7 PMKs / s (RTT 2.6 ) # 3 : "CPU-Core (SSE2)" : 655.1 PMKs / s (RTT 3.0 ) # 4 : "CPU-Core (SSE2)" : 691.0 PMKs / s (RTT 2.9 ) # 5 : "Network-Clients" : 0.0 PMKs / s (RTT 0.0 ) |

ВАЖНО!

В pyrit’е можно создавать целые базы прекомпилированных хешей для подбора паролей. Есть 2 варианта хранения и использования этих баз:

Вариант 1

- хранение базы в скрытой домашней папке пользователя. Я его называю мобильным, т.е. берется файл с 1 миллионом часто встречающихся паролей, после чего к нему добавляются любые essid’ы для быстрой проверки (1 миллион слов + 1 essid на моей карте это примерно минута времени).

Плюсы

:

Файл с паролями залил 1 раз и забыл (можно заливать сколько угодно, но НЕжелательно)

Любое количество essid’ов с любыми именами

Маленькие затраты по времени

Минусы

:

При использовании словарей более 20 миллионов и хотя бы 10 разных essid’ов время тратится значительно больше.

Вывод

- плюсы плавно перетекают в минусы и наоборот. От себя замечу, что это идеальный вариант при наличии пробивного словаря до 1 миллиона слов, который позволит вам чекать разные.cap файлы с большой скоростью.

Пример использования

:

analyze

pyrit - r cap - 01.cap - b 00 : 11 : 22 : 33 : 44 : 55 attack_batch

pyrit - r cap - 01.cap attack_batch

Вариант 2 - хранение базы в любой указанной папке пользователя. Это более основательный подход к делу. Позволяет создать базу для конкретных essid’ов и конкретным числом паролей, т.е. берется файл с 100 миллионами паролей, после чего к нему добавляются любые essid’ы с уникальными именами. После чего база компилируется и привязывается к конкретным essid’ам которые вы в нее залили. После компиляции скорость увеличивается в 5-7 раз. Отличный вариант скажете вы, и будете правы, но ложка дектя конечно же есть 🙂 подвох заключен во времени компиляции, которые естественно зависит от кол-ва паролей и essid’ов и составляет продолжительное время.

Плюсы

:

Допустим 1 база на 10 уникальных essid’ов может использоваться для любых точек доступа при условии что имя точки совпадает с тем, что находится в базе. Т.е. если у двух ваших соседей имя точки доступа dlink, но естественно разные mac-адреса, это НЕ помешает вам перебирать их по своей базе без необходится создания новой базы.

Скорость

Огромная скорость

Сделал 1 базу на самые часто встречающиеся essid’ы и чекай их за минимальное время в любых!!! количествах.

Минусы

:

Время компилирования

Занимает много места на жестком диске.

Вывод

- сухие факты про мою базу: 850 миллионов слов, 24 essid’а, 32 часа компилирования, 650.000 pmk/s перебор по базе, вес 240 gb.

Естественно при меньшем кол-ве паролей и essid’ов затраты по времени уменьшаются прямопропорционально. Стоит это того или нет, каждый решает сам.

Пример использования

:сгдеeval

pyrit - u file : / / / путь/ до/ файла/ где/ будет/ база. db - r / путь/ до/ файла/ с/ cap / output - 01.cap attack_db

Заключение

Для тех кто постоянно/проффесионально занимается подбором паролей к Wi-Fi наличие подобных программ существенно облегчает жизнь. В наше время грех не использовать все мощности своего железа, не зря же апгрейд делаем 🙂 (еще раз напомню разницу - перебор на процессоре ~3.000 pmk/s, перебор на видеокарте ~85.000 pmk/s

). Пару слов про аналоги - это программаcommview for wifi , сделана под винду, я ее в глаза не видел и не трогал, потому что воняет не пользуюсь виндой. Она, конечно, платная (500$ профит).

Введение

Всё чаще стала появляться информация о случаях взлома в беспроводных сетях, из этого можно сделать вывод: мы проигрываем битву за безопасность. С одной стороны, жизнь рядового пользователя стала куда комфортнее при доступе к всевозможным онлайн-сервисам и услугам, с другой - повсюду мы сталкивается с пренебрежением принципами безопасности и действиями, приводящими к потере данных.

Очевидно, что каждый из нас заинтересован в безопасности. Причина этого не в стремлении избежать возможных проблем со сменой паролей или заменой кредитной карты. Причина в том, что при отсутствии должного уровня безопасности есть риск однажды зайти на свой банковский счёт и обнаружить, что кто-то другой снимает с него деньги.

В другой нашей статье, , мы уже рассмотрели вопросы безопасности зашифрорванных и архивных данных на жёстком диске. Однако то исследование носило ограниченный характер: большинство из нас не шифруют свои данные, несмотря на то, что это обеспечивает дополнительную безопасность.

На этот раз мы рассмотрим другие аспекты защиты данных. Для тех, кому важно наличие постоянного доступа в сеть, хорошим вариантом коммуникации является беспроводное соединение. И если правда, что прочность цепи определяется прочностью самого слабого звена, то в первую очередь нужно рассматривать защиту паролей в беспроводном соединении.

Настройки тестирования

| Тестовое оборудование | ||

| Настольный ПК | Ноутбук (Lenovo ThinkPad T410) | |

| Процессор | Intel Core i5-2500K (Sandy Bridge), 3.3 ГГц, LGA 1155, 6 Mбайт Shared L3 | Intel Core i5-540M (Arrandale), 2.53 ГГц, PGA 988, 3 Mбайт Shared L3 |

| Материнская плата | Asrock Z68 Extreme4 | - |

| Память | Kingston Hyper-X 8 Гбайт (2 x 4 Гбайт) DDR3-1333 @ DDR3-1333, 1.5 Вт | Crucial DDR3-1333 8 Гбайт (2 x 4 Гбайт) |

| Жёсткий диск | Samsung 470 256 Гбайт | Seagate Momentus 5400.6 500 Гбайт |

| Видеокарты | GeForce GTX 460 1 Гбайт GeForce GTX 590 AMD Radeon HD 6850 AMD Radeon HD 6990 |

nVidia Quadro NVS 3100M |

| Блок питания | Seasonic 760 W, 80 PLUS | - |

| Сетевая карта | AirPcap Nx USB адаптер | AirPcap Nx USB адаптер |

| Системное ПО и драйверы | ||

| Операционная система | Windows 7 Ultimate 64-bit Backtrack 5 64-bit |

Windows 7 Ultimate 64-bit Backtrack 5 64-bit |

| DirectX | DirectX 11 | DirectX 11 |

| Драйверы Windows | AirPcap 4.1.2 Catalyst 11.6 nVidia 275.33 |

AirPcap 4.1.2 |

| Драйверы Linux | Catalyst 11.6 nVidia 275.09.07 |

- |

| Программное обеспечение | |

| Cain & Abel | Version: 4.9.40 |

| Aircrack-ng | Version: 0.70 |

| Elcomsoft Wireless Security Auditor | Version: 4.0.211 Professional Edition |

| Pyrit | Version: 0.4.1-dev |

Большинство тестов, о которых говорится в этой статье, проводилось в соответствии с принципом тестирования на условиях, близких к реальным. В тех редких случаях, когда мощности сигнала не хватало для тех или иных измерений, мы прибегали к использованию Cisco Linksys E4200, настроенного на частоту 2,4 Ггц.

Безопасность сети: первая линия защиты

Ничто не может гарантировать полную безопасность при подключении к сети. Однако можно принять определённые меры, которые сделают для злоумышленников задачу доступа к вашим данным сложнее. И так же, как возможны банковские гарантии, основанные на мерах по защите от потенциального физического ограбления, так и в хорошо настроенной сети можно обеспечить определённую степень безопасности цифровых "активов". Но, поскольку такие мероприятия недёшево стоят, требуют особых навыков или, как минимум, шага вперёд от позиции "я доверяю защиту данных своему файерволу, но при этом имею доступ ко всей сети", даже базовые уровни защиты часто игнорируются.

Забудем пока о многоплановом подходе к безопасности: ведь большинство беспроводных сетей защищено только ресурсами роутера. Именно он отделяет локальную сеть от глобальной и представляет собой первую ступень мероприятий безопасности.

Но это не только первая, но и основная линия обороны. Почему? Казалось бы, безопасность данных обеспечивается использованием файервола и применением шифрования данных, например, посредством программы TruCrypt . При этом, из соображений удобства можно открыть общий доступ к вашему соединению. Многие делают это, даже не задумываясь о том, что кто-то ещё может что-нибудь сделать с данными, используя открытый доступ к сети. Таким образом, процедура аутентификации - зачастую единственное, что защищает данные от тех, кто находится в пределах досягаемости сети и обладает возможностями, чтобы обмануть систему защиты.

Ясно, что видео высокого разрешения, просматриваемое на экране в гостиной, куда удобнее передавать через беспроводное соединение. Но оно же и значительно облегчает доступ к вашим данным, не говоря уже о том, что их использование без обеспечения безопасности открывает простор для выхода в сеть за ваш счёт.

|

На заре эпохи домашних сетей залогом безопасности служил сам факт того, что они были ограничены вполне материальными проводами. Однако сейчас, в эпоху беспроводных сетей, приходится думать о возможных атаках как из интернет-пространства (эту задачу можно доверить файерволу), так и из "физического" окружения: злоумышленник может находиться в зоне действия вашей сети, а его устройство работать в ней наряду с другими доверенными устройствами. Именно поэтому не следует открывать общий доступ к своему соединению.

Надеемся, что нам удалось вас убедить. Использование протоколов безопасности не даст полных гарантий защиты, но, по крайней мере, предохранит от излишних нагрузок на канал.

Вы ещё не знаете, что WEP мёртв?

Wired Equivament Privacy (WEP) был первым протоколом, который применялся для ограничения доступа к беспроводным сетям. Он был создан в 1999 году в рамках стандарта 802.11. Однако, уже долгое время WEP известен как "сломанный алгоритм" и по большей части вытеснен более эффективным Wi-Fi Protected Access (WPA).

|

Если вы до сих пор используете устаревший роутер и WEP, то ваша безопасность под угрозой. Wi-fi Alliance не поддерживает WEP с 2003 года, так как он слишком прост для взлома. Имея $20 и базовые технические навыки, любой сосед может взломать ваш пароль WEP за 10 минут, используя утилиты, которые находятся в открытом доступе. Мы можем вас уверить, что от WEP необходимо отказаться в пользу WPA.

Взламывать WEP можно по-разному и у нас есть достаточно примеров. Так как мы не ставим задачей научить вас методам взлома, то не станем распространяться об этом. Поверьте, что WEP-защиту можно легко обойти, и не проверяйте этого на своём опыте. Если вас всё же интересует эта тема, то попробуйте использовать Cain & Abel, Aorcraching-ng и AirPcapNx для взлома: это делается за пять минут, причём количество символов в ключе безопасности не играет никакой роли.

|

Основная проблема здесь заключается в том, что получить данные для взлома WEP-сети слишком легко. Даже в том случае, если для этого недостаточно тех пакетов, которые пересылаются между роутером и клиентом внутри сети, есть возможность посылать свои запросы таким образом, чтобы в ответных пакетах содержались данные, достаточные для подбора ключа сети. Можно даже принудительно отключать других пользователей от роутера для проверки подлинности соединения. Итак, если для вас важна безопасность, то не используйте протокол WEP.

WPA/WPA 2: хэширование, salting и transformation

WPA/WPA2, WinZip, WinRAR, Data Encryption API от Microsoft, FileVault от Apple, TruCrypt и OpenOffice - все они используют алгоритм защиты пароля PBKDF2 (Password-Based Key Derivation Function 2.0). Его ключевая особенность в том, что получение пароля не будет давать непосредственного доступа к защищаемым данным: для этого нужно сгенерировать ключ (расшифровку кода), основанную на значениях пароля.

В этом важнейшее отличие WEP от WPA: первый неэффективен в защите своего пароля, поскольку его можно извлечь непосредственно из данных, которые передаются во время проверки подлинности. И, таким образом, пользователи, которые находятся рядом на стоянке или в торговом центре, легко могут войти в вашу сеть. После получения пакетов, извлечь из них ключ и подключиться к сети не составит никакого труда. WPA отличается тем, что пароль здесь закодирован (хеширован), так что потенциальным хакерам придётся прибегать к тактике взлома "методом подбора".

В одной из наших недавних публикаций, посвящённых вопросам безопасности, в разделе комментариев читатели просили внести больше ясности в отношении понятий "таблицы-радуги" ("rainbow tables"), "хэширование" ("hashes"), salting и "transformations".

Есть два основных метода преобразования пароля в зашифрованный ключ. Первый называется salting, - возможно, вы уже слышали этот термин. Основа его заимствована из криптографии. С его помощью можно, например, предотвратить взлом второй платформы, если одна уже взломана, с учётом того, что обе используют один и тот же пароль. Без применения salting в случае, если на двух аппаратах используется один и тот же пароль, ключи безопасности также будут идентичными. И для взлома таких сетей достаточно прибегнуть к помощи таблицы-радуги: посредством перебора гигантского количества вариантов зависимостей ключей и паролей нужный отыскивается довольно легко. Применение salting сводит эту возможность на нет, так как в этом случае пароль каждый раз использует случайное значение для получения ключа безопасности. Такая технология используется, например, в SSID. Проще говоря: даже если у вашего соседа тот же пароль, что и у вас, если он использует salting, то ключ безопасности у вас будет разным.

- Получение Data 1 и Data 2 из пароля и salt;

- Образование ключа безопасности посредством следующего цикла:

То есть, из введённых значений пароля и salt (случайных битов) генерируется первый параметр данных - ключ в его промежуточном варианте. Далее он попадает в цикл хеширования, где каждый следующий его расчёт опирается на показатели предыдущего. В каждом цикле меняются ключевые значения. Реальный ключ безопасности - это результат нескольких тысяч повторения этой операции. И так как это процесс, который идёт только в одну сторону, для взлома методом подбора нужно восстанавливать значения ключа на каждый из шагов этой операции.

Этот процесс занимает 99% ресурсов при использовании метода подбора и применение серьёзных вычислительных мощностей - единственный залог успеха такой операции. Метод хеширования позволяет проводить вычисления одновременно для нескольких паролей и проводится быстрее, так как не использует KDF и salt. Огромная скорость, на которой работает алгоритм хеширования, не должна вас пугать. Этот вариант взлома ограничен платформами, которые не используют KDF и salt, которых минимальное количество.

Если вы хотите получить представление о том, как работают те или иные алгоритмы защиты, то вот факты. В WinZIP используется 2002 SHA-1 - преобразование для генерации ключа. Эта величина будет постоянной для любого пароля длиной до 64 символов. Именно поэтому взломать 10-значный пароль на AES-256 так же легко, как и на AES-128. В WPA, в свою очередь, используется 16388 преобразований для конвертации master key. Это делает подбор пароля на WPA в восемь раз менее эффективным, чем на WinZIP/AES.

Протокол WPA использует схему Pre-Shared Key (PSK). Это значит, что у нас есть доступ к мастер-ключу (это значение, которое прописано в поле пароля на роутере), но мы можем "выудить" ключи безопасности Pairwise Transient Key (PTK) одновременно с "four-way handshake".

Аутентификация проходит несколько этапов получения PTK (для этого используется парный мастер-ключ, который образуется из обычного мастер-ключа). Вся процедура перехода от PMK к PTK включает пять или шесть изменений значения ключа. Когда говорят о производительности вычислений при взломе, как правило, используют значение PMK.

Взлом WPA. Начинаем с "подготовки"

Вот три шага, которые нужно сделать для того, чтобы проникнуть в защищённую WPA-сеть.

- Подготовка: перехват пакетов данных, необходимых для выполнения атаки;

- Анализ: проверка полученных пакетов на предмет того, есть ли в них необходимые данные. Нужно менее 1 Мбайт, однако условие таково, чтобы сюда входили пакеты, содержащие информацию для авторизации PTK. На деле это означает, что кто-то должен подключиться к сети в то время, когда вы проводите "подготовку".

- Атака: применение метода подбора для вычисления пароля.

Выполнение процесса может меняться в зависимости от используемой операционной системы. В настоящее время взломщики, что неудивительно, предпочитают Linux, ну а для Windows существуют специальные инструменты, оптимизирующие этот процесс.

Но, вне зависимости от используемых ОС и ПО, для взлома недостаточно просто ввести нужные команды. Получение данных для генерации пароля может осложниться ещё и проблемами с совместимостью оборудования. Так, необходимо, чтобы целевая сеть была запущена при доступе к низкоуровневому протоколу 802.11, который не поддерживает большинство карт.

Итак, каковы же условия взлома? Для получения идентификационной информации нужно отслеживать передаваемые пакеты до тех пор, пока кто-нибудь не соединится с точкой доступа. При таком подключении передаются пакеты, которые потенциально могут быть использованы хакерами для проникновения в вашу сеть.

Однако и в том случае, если клиент уже подключен, всё равно есть возможность получить необходимую для взлома информацию, провоцируя переподключение клиента. Делается это довольно просто: одна строка в командной строке, направленная на отключение от сети конкретного устройства.

|

После того, как нужные пакеты данных получены, при помощи программы-взломщика можно подбирать пароль. Существует не больше 10 программ под Linux и Windows, которые позволяют это сделать. Большинство из них, такие как Aircrack-ng и coWTAtty, проводят "словарную атаку", то есть используют базы данных с часто используемыми паролями. Настоящую атаку могут провести только две программы: это Pyrit (применяется под Linux совместно с John the Ripper) и WSA от Elcomsoft (под Windows).

Координация атаки в Linux сложнее, чем в Windows. Для перехвата и анализа пакетов в этом случае используется Aircraft-ng, а для атаки - Pyrit в режиме pass-through совместно с coWTAtty (которая нужна для PMK – PTK преобразований). WSA от Elcomsoft - совсем другое дело, это очень простая в использовании программа. При наличии адаптера AirPcap она получает нужные пакеты данных, анализирует их и проводит атаку примерно за десять щелчков мышью.

Хотя атака с Linux - платформы сложнее в исполнении, стоит она куда дешевле. Полная версия WSA обойдется в $ 1199. В таком варианте предусмотрена поддержка 32 ядер процессора и восьми ядер видеокарты. Стандартная версия ограничена двумя ядрами процессора и одним - видеокарты, но и стоит она $ 399. Правда, при работе с ней понадобится дополнительное ПО для перехвата пакетов данных.

| ОС | Linux | Windows | Windows (fully automated) |

| Подготовка | Aircrack-ng | Aircrack-ng | |

| Анализ | Aircrack-ng | Wireless Security Auditor Pro Edition | |

| Взлом | Pyrit via CoWAPtty | Wireless Security Auditor Std. Edition | Wireless Security Auditor Pro Edition |

| Стоимость ПО | Free | $399 | $1199 |

Взлом методом подбора

Многое на эту тему мы уже рассказали в четвёртой части статьи "Взлом пароля с помощью видеокарты" . В двух словах: проведение такой атаки требует применения тактики "guessing and checking" с большими объёмами данных и на высокой скорости с целью подбора пароля.

В отличие от защитных банковских сервисов, WPA не имеет ограниченной аутентификации. Процесс подбора пароля может продолжаться сколько угодно долго.

| Доступные символы | Количество 2-значных паролей | Количество 4-значных паролей | Количество 6-значных паролей |

| В нижнем регистре | 676 | 456 976 | 308 915 776 |

| В нижнем и верхнем регистрах | 2 704 | 7 311 616 | 19 770 609 664 |

| В нижнем и верхнем регистре, с использованием цифр | 3 844 | 14 776 336 | 56 800 235 584 |

| Все (печатаемые) символы ASCII | 8 836 | 78 074 896 | 689 869 781 056 |

Метод подбора эффективен только при очень высокой скорости перебора вариантов. Количество возможных паролей возрастает экспоненциально с увеличением длины пароля и количества возможных символов (возможные пароли = n(длина пароля), где n есть количество возможных символов).

Но как правило, взломщик не знает, сколько символов в пароле. Поэтому нужно осуществлять полный перебор вариантов, начиная с односимвольных.

Взлом с помощью процессора

|

Если кто-то пытается проникнуть в вашу сеть, используя обычный ПК, то можно не волноваться. Атака наверняка не прорвётся через 16388 SHA1 – преобразования. И если при взломе WinZIP можно было работать со скоростью перебора около 20 млн вариантов пароля в секунду, то при взломе WPA c Intel Core i5-2500K скорость куда меньше - 5000 вариантов в секунду.

| Intel Core i5-2500K | ||

| Ядра | 4 (без HT) | 336 |

| Тактовая частота | 3.3 ГГц (base) | 1350 МГц |

| Wireless Security Auditor | 4752 паролей/с | 18 105 паролей/с |

| Тест Pyrit | 3949.13 PMKs/с | 17 771.6 PMKs/с |

| Pyrit w/CoWPAtty | 3 306.85 паролей/с | 19 077.15 паролей/с |

| Время на взлом 1...6 - значного пароля (буквы + цифры) | 140 дней, 14 часов (WSA) | 35 дней (Pyrit) |

| Время на взлом 1...8 - значного пароля (буквы + цифры) | 1480 лет 311 дней (WSA) | 368 лет, 319 дней (Pyrit) |

Посмотрим на результаты. При использовании цифробуквенного пароля длиной более 6 символов методом подбора с машины на процессоре Core i5 будет бессильна. Ну а если вы используете кодировку ASCII, то надежным будет уже шестисимвольный пароль.

Далее мы рассмотрим два показателя, которые доступны при работе платформа под Linux: это результаты тестирования Pyrit и значения, которые показывает сoWPAtty, когда она используется совместно с Pyrit. Обычная функция тестирования Pyrit - измерение производительности видеокарты, и с его помощью нельзя измерить показатели "расходов" на PMK - PTK преобразования.

При помощи сoWPAtty и WSA мы протестируем скорость, с которой проверяются перехваченные пакеты данных. Таким образом, полученные результаты будут адекватно отображать то, что происходит при использовании метода подбора защищённой WPA - сети.

Взлом с помощью видеокарты: AMD против nVidia в производительности метода подбора

Итак, каким образом будут справляться с задачей взлома видеокарты?

| Общее время поиска из расчёта 5000 паролей WPA/с | 1...4 - значные пароли | 1...6 - значные пароли | 1...8 - значные пароли | 1...12 - значные пароли |

| Цифры | Мгновенно | 4 минуты | 6,5 часов | 7,5 лет |

| Нижний регистр | 2 минуты | 18 часов | 1,5 года | 662 263 года |

| Буквы и цифры | 52 минуты | 140 дней | 1 481 год | |

| Символы ANSCII | 5 часов | 5 лет | 48 644.66 лет | До следующего Большого взрыва |

По сравнению с производительностью процессора, результат просто невероятный. Одна только GeForce GTX 460 даёт результаты, в четыре раза перекрывающие показатели Core i5-2500K.

Итак, приведённые таблицы наглядно показывают, что вычисления, проводимые видеокартой, будут опережать по скорости таковые для обычных процессоров. Это объясняется тем, что ускоритель на основе FPGA состоит из огромного количества процессоров, которые при совместной работе могут атаковать несколько типов шифрования. Для этой задачи хорошо подходят процессоры с несколькими ядрами.

Но эти показатели основаны на работе с видеокартой базовой конфигурации. Что произойдёт, если применять более сложное устройство?

Удивительно, насколько быстрее работают карты от AMD, чем от nVidia. В то же время, Radeon HD 6990 демонстрирует намного лучшие показатели ALU, чем GeForce GTX 590.

Для того, чтобы подключить вторую видеокарту Radeon HD 6990, мы применили режим CrossFire. Эта технология, предназначенная для поддержания баланса рабочих нагрузок на карту, поэтому замедляет вычисления при "методе подбора". В нашем случае можно было наблюдать ощутимое снижение производительности. При работе на AMD без мульти-режима мы получили соответственные изменения производительности и на Linux.

Итак, время на выполнение "подбора" для взлома пароля полностью зависит от количества ядер на рабочем процессоре и скорости, с которой он производит вычисления.

| Время на поиск пороля | 1...6 - значные буквенно - цифровые пароли | 1...8 - значные буквенно - цифровые пароли |

| nVidia GeForce GTX 460 1 Гбайт | 35 дней (Pyrit/CoWPAtty) | 368.9 лет (Pyrit/CoWPAtty) |

| nVidia GeForce GTX 590 | 11.6 дней (Pyrit/CoWPAtty) | 122.5 года (Pyrit/CoWPAtty) |

| 2 х nVidia GeForce GTX 590 | 6.5 дней (WSA) | 68.66 лет (WSA) |

| AMD Radeon HD 6850 | 20.4 дней (WSA) | 214.75 лет (WSA) |

| AMD Radeon HD 6990 | 5.88 дней (WSA) | 62.24 года (WSA) |

| 2 x AMD Radeon HD 6990 | 3.08 дня (Pyrit/CoWPAtty) | 32.97 года (Pyrit/CoWPAtty) |

Вряд ли это рядовой случай, но для ресурсоёмких игр иногда всё же используется пара карт линеек GeForce GTX 590 и Radeon HD 6990. И, хотя в большинстве ситуаций пароль, состоящий из семи и более символов, безопасен, всё же стоит подумать и о наихудших возможных сценариях. Результаты тестов в таблице выше демонстрируют, что при работе на двух картах одновременно шанс взлома немного увеличивается.

Tesla от nVidia и EC2 от Amazon: хакерство в облачных сервисах

Взлом паролей может применяться для более масштабных целей, чем проникновение в домашние сети. Мы проверили, как работает Pyrit с картами на базе Tesla в "облаке" EC2 от Amazon.

Серверы в Amazon называются "Cluster GPU Quadruple Extra Large Instance", в них входит:

- 22 Гбайт памяти;

- 33.5 EC2 Compute Units (2 x Intel Xeon X5570, quad-core, на основе архитектуры Nehalem);

- 2 x nVidia Tesla M2050 GPU (на основе архитектуры Fermi)

- 1690 Гбайт места для хранения данных;

- 64-битная платформа;

- I/O производительность: интерфейс Ethernet на 10 Гбит;

- API name: cg1.4xlarge.

Сервер работает на Linux, поэтому мы проверим только работу Pyrit. Хорошая новость в том, что эта станция полностью масштабируется, можно добавлять клиентские узлы к главному серверу в целях распределения нагрузки. Скорость работы одного "главного" сервера 45000 - 50000 PMKs/с.

Полученные результаты могут показаться низкими: если смотреть на скорость вычислений с использованием только одной GeForce GTX 590, то кажется, что применение двух видеокарт GF 110 должно сильно увеличить её.

Tesla от nVidia была разработана для проведения сложных научных расчётов, таких как CFD. Платы на Tesla содержат по 3 и 6 Гбайт оперативной памяти с поддержкой ECC. Однако, на процесс производимых нами вычислений все эти вещи не влияют. И ещё одна плохая новость: nVidia снижает рабочую частоту Tesla в целях обеспечения стабильной работы 24/7 в среде HPC.

Но ключевой детерминантой при взломе WPA в "облаке" является масштабируемость. Процесс ускоряется на каждом задействованном узле с 18000 до 20000 PMKs/с - наглядная демонстрация эффективности распределения нагрузок между машинами, которой каждый может добиться самостоятельно.

Каждый кластер видеокарты снабжён линком Ethernet на 10 Гбит с ограничением трафика в обе стороны 1,25 Гбайт/с. Именно здесь пролегает черта ограничения скорости вычислений. Напоминаем, что один символ кодировки ANSCII занимает 1 байт. При взломе многозначных паролей основной сервер будет отправлять большее количество данных клиентам, а клиенты, в свою очередь, будут отправлять пакеты PMK/PTK обратно к главному серверу. При увеличении узлов в сети увеличиваются и "расходы" на пересылку данных.

Использование для взлома нескольких компьютеров, связанных по сети, - старая идея. Однако результативность такой схемы невелика, как мы могли видеть по результатам тестирования на единственной рабочей станции. Наглядный пример: около месяца назад Passware, Inc провёл взлом MS Office с использованием 8 кластеров на Amazon, и скорость достигала 30000 вариантов пароля в секунду. Того же результата можно добиться при использовании карты Radeon HD 5970 с Accent"s Office Password Recovery.

Защита вашей WPA – сети

Можно расслабиться: с практической точки зрения протокол WPA можно считать безопасным. При применении salting для хеширования понадобится слишком много ресурсов. Безопасность этого протокола подтверждается и Wi-Fi Alliance. Реальность такова, что даже при использовании двух карт Radeon HD 6990 скорость перебора вариантов пароля не будет больше 20000/с, а это значит, что на взлом 7-значного пароля уйдет больше года времени. Ясно, что это слишком долго для того, чтобы получить бесплатный интернет от соседа. Ну а если добавить дополнительные символы, то "метод подбора" будет бессилен уже против 6-значного пароля. Также можно вспомнить о том, что протокол WPA/WPA2 требует ввода паролей длиной 8 и более знаков.

К сожалению, большинство из нас использует пароли, в которые включены слова. Они, как известно, уязвимы к "словарным" атакам. Количество слов в разговорном английском составляет десятки тысяч. При использовании одной GeForce GTX 590 скорость перебора может достигать 50000 вариантов пароля в секунду; а если учитывать, что слова в составе пароле при взломе играют ту же роль, что и символы, то можно делать определённые выводы.

Если вы хотите сделать свою сеть безопасной, то нужно избегать следующего:

- Не используйте в составе пароля слова из словаря. Окфордский академический словарь содержит 300000 статей, это не считая слов в текущем использовании, устаревших и производных. GeForce GTX 590 или Radeon HD 6990 легко справляется с этим;

- Не добавляйте цифры в конце пароля. Добавление "1" в конце пароля не делает его более безопасным;

- Избегайте использования двойных слов или простой замены букв. Вариант "passwordpassword" всего лишь удваивает количество слов, которые нужно найти при "словарной" атаке. Да и p@55w0rd – не самый безопасный вариант пароля: в словарные базы занесены подобные распространённые варианты;

- Избегайте клавиатурных последовательностей при вводе пароля. Сочетания, подобные QWERTY, как правило, уже есть в словаре, занести их туда несложно;

- Избегайте числовых паролей. Число 314159, может быть, легко запомнить, но и взломать такой пароль не составит большого труда;

- Избегайте всего, что взято из окружения: социальных номеров, телефонных данных, дат рождения и прочего. Сегодня большая часть такой информации является достоянием общественности, тем более, если у вас есть аккаунт на Facebook или Twitter.

При расчёте "на среднего хакера" можно сказать, что система защиты WPA построена на удивление хорошо. Даже при использовании коротких или случайных паролей скорости перебора может не хватить, чтобы провести удачную атаку.

Реальную угрозу представляет, таким образом, распределение вычислений. При использовании четырёх видеокарт Radeon HD 6990, скорость перебора вариантов может достигать полумиллиона вариантов пароля в секунду. Правда, их стоимость составляет порядка $3000. Другой способ предполагает настройку Pyrit: за $8 можно арендовать 10 кластеров EC2, что даст ту же производительность. Есть и третий способ: ручное управление рабочей нагрузкой при использовании нескольких серверов.

Впрочем, больше тревожит не производительность вычислений, а низкая стоимость операции. Хакер Moxie Marlinspike открыто предлагает услугу под названием WPACracker, которая позволяет проводить взлом WPA - сетей "в четыре касания" посредством использования 400 кластеров с "облака" на Amazon. Её использование позволяет осуществить перебор 135 миллионов "словарных" паролей в течение 20 минут. Скорость составит 112500 вариантов пароля в секунду (такая же, как при использовании одной GeForce GTX 590), а стоимость операции - всего $17,5.

| Общее время поиска из расчёта 1 миллион паролей WPA/с (Стоимость использования EC2 Reserved Rate) | 1...4 - значные пароли | 1...6 - значные пароли | 1...8 - значные пароли | 1...12 - значные пароли |

| Цифры | Мгновение. Примерная стоимость: $0.74 | 12.75 дней. Примерная стоимось: $226 | ||

| Нижний регистр | Мгновение. Примерная стоимость: $0.74 | 5 минут. Примерная стоимость: $0.74 | 2.5 дня. Примерная стоимость: $44.40 | 3 147 лет |

| Буквы и цифры | Мгновение. Примерная стоимость: $0.74 | 16 часов. Примерная стоимость: $11.84 | 7 лет | 103 981 388 лет |

| Символы ANSCII | 2 минуты. Примерная стоимость: $0.74 | 9 дней. Примерная стоимость: $159,84 | 231 год | До следующего большого взрыва |

Томас Рот, эксперт по вопросам безопасности, который занимался настройкой Sony PlayStation Network, возможно, единственный человек, который публично продемонстрировал, как производится взлом WPA - сети при распределении вычислений. Он провел оптимизацию рабочей нагрузки на 10 кластерах EC2 и при разделении нагрузки между тремя рабочими станциями производительность достигала 1 миллионов вариантов пароля в секунду. Того же самого результата можно достичь, потратив $60 на аренду 20 кластеров. Единственное препятствие - оптимизация кода в "облаке" Amazon.

Вычислительные облачные сервисы, такие как EC2 от Amazon, первоначально были созданы для того, чтобы помочь ученым решать сложные вычислительные задачи, избегая затрат на создание мощных серверных баз. Но столь ли важно, что может представлять из себя сервис, если мы знаем, на что он способен в действительности? Если кто-то действительно хочет взломать вашу сеть, то EC2 к его услугам, и надёжный пароль - единственное, что может послужить защитой.

Кажется, что это достаточная причина для принятия на вооружение хорошей стратегии ввода паролей. Использование алфавитно-цифровых паролей в WPA - сетях очень негативно сказывается на безопасности. Сколько людей не меняет паролей, которые стоят на роутерах по умолчанию? Например, устройства линейки U-verse от AT&T (как 2Wirexxx, где х - это номер) поставляются с 10-значными паролями по умолчанию. Время на взлом такой системы при использовании двух видеокарт Radeon HD 6990 составит каких-то 14 часов.

Помимо использования уникального идентификатора SSID, пароль должен соответствовать следующим требованиям:

- Полностью случайный набор символов;

- Не меньше, чем 8 символов;

- Хотя бы один символ верхнего регистра;

- Хотя бы один символ нижнего регистра;

- Хотя бы один специальный символ (как @ или!);

- Хотя бы одна цифра.

Сети, работающие в ИТ-сфере, лучше дополнительно оборудовать сервером аутентификации, который добавляет ещё один уровень безопасности с мастером ключей, недоступным для пользователя, который будет генерировать их в динамическом режиме. В этом случае ключи будут постоянно обновляться, что бесконечно усложнит задачу взлома сети. И тогда стоит переключиться на другие вопросы безопасности, связанные с подкупом сотрудников или физической краже оборудования.

|

Перспективы

Вопросы, связанные с безопасностью данных, зачастую настолько погружают в себя, что пользователь забывает о том, есть ли у него вообще что красть.

Конечно, у каждого имеется информация приватного характера, общий доступ к которой нежелателен. Для её охраны достаточно минимальных усилий: большинство злоумышленников, которым интересны такие взломы, не станет тратить время на взлом, если увидит, что точка доступа защищена. Пользователи на форуме Nutsembler высказывали мнению, что до сих пор 10-20% сетей используют протокол шифрования WEP. И именно они, скорее всего, станут целью для охотников за свободным доступом. Несколько часов, дней или лет, которые нужны, чтобы взломать сеть с WPA - шифрованием, отпугнут всякого.

Подавляющее большинство злоумышленников не станет атаковать сеть с протоколом, который известен как хорошо защищённый. Можно провести аналогию со средствами физической охраны: пневматическое оружие не зря считается лучшим оружием для обороны, так как простой звук выстрела наверняка отпугнёт недоброжелателей.

Кроме того, не все вообще согласятся с тем, что необходимо принимать меры по обеспечению безопасности. Многие люди специально держат свои Wi-Fi сети открытыми. На TorrentFreak был пост, где высказывались сомнения в ответственности владельца сети за действия других пользователей. Вот цитата оттуда: "То, что некоторые сети работают без применения протоколов безопасности, не всегда является следствием технической неграмотности. Некоторые из нас оставляют свои точки доступа открытыми для друзей и других людей из чувства солидарности". Это хорошее намерение, однако при этом нужно помнить, что, используя такие сети, вы становитесь на одну планку с нарушителями законов о защите информации.

Всем привет, сегодня я бы хотел рассказать, что делать если вы забыли пароль от своей wi-fi сети. Тут нету ничего сложного и решить эту проблему можно за считанные минуты.

Все действия я буду показывать на Windows 10 и покажу вам 2 способа. Теперь приступим к делу!

1 Способ

Для восстановления, забытого вами пароль wi-fi, нам нужно лишь один подключенный компьютер к вашей сети. Жмем правой кнопкой мыши по значку «Доступ к Интернету» и выбираем пункт «Центр управления сетями и общим доступом».

В открывшимся окне жмем «Изменение параметров адаптера».

Появится еще одно окно, в котором правой кнопкой мыши нажимаем на наше соединение выбираем «Состояние».

Перед вами откроется окно Состояния беспроводной сети. Там вы сможете увидеть подробную информацию вашей сети wi-fi. Теперь жмем «Свойства беспроводной сети».

В открывшимся новом окошке переходим во вкладку «Безопасность» и ставим галочку возле слов «Отображать вводимые знаки». После этого в поле «Ключ безопасности сети» вы сможете увидеть забытый вами пароль. И обязательно запишите его на листочке чтобы опять не забыть. 🙂

После того как все сделали, можете закрыть все окна, которые вы открыли.

2 Способ

Если первый способ вам не помог, то вам сюда;)

Для начала убедитесь, что роутер подключен кабелем к компьютеру. После этого вам нужно будет зайти в личный кабинет вашего модема. Для этого нужно узнать IP адрес вашего модема. Его обычно можно найти на дне вашего роутера.

Вводим IP адрес в адресную строку браузера и появляется окно авторизации. Логин и пароль у всех стандартные «admin».

После чего мы попадаем в личный кабинет вашего роутера. (У вас он может выглядеть по-другому). В левом меню жмем на «Беспроводной режим» и в подменю выбираем «Защита беспроводного режима». По умолчанию защита должна стоять WPA-PSK/WPA2-PSK . В поле «Пароль PSK» должен быть написан ваш пароль, который вы можете изменить на какой-нить другой.

И, как всегда вы можете посмотреть видеоролик «Как узнать забытый пароль от wi-fi сети».

Если статья или видеоролик был вам полезен, то оставьте комментарий под этой статьей.